A ESET, empresa europeia especializada em soluções de cibersegurança, desvendou recentemente pormenores acerca de um cryptor – um método de camuflagem empregue por criminosos informáticos para dissimular o código de malware e escapar à deteção.

Conhecido como AceCryptor, este disfarce, em circulação desde 2016, tem auxiliado na disseminação de campanhas de maliciosas à escala global.

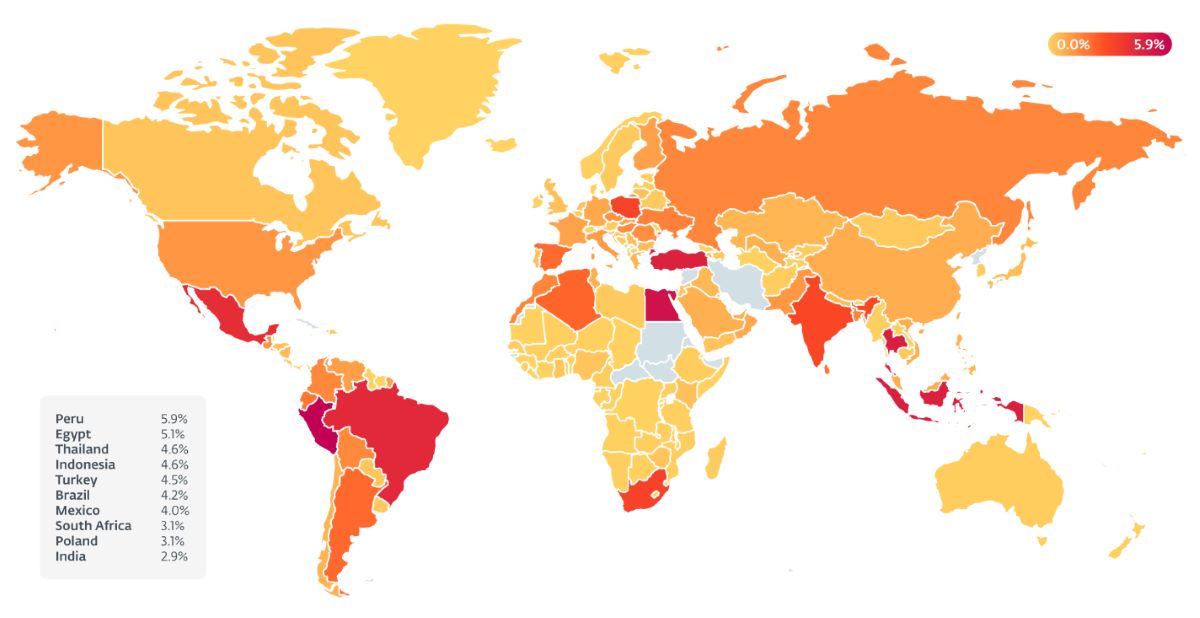

Apenas durante 2021 e 2022, a avançada telemetria da ESET identificou mais de 240 mil casos de códigos maliciosos camuflados com AceCryptor. Este número corresponde a mais de 10 mil deteções mensais, sugerindo que este cryptor seja possivelmente comercializado na dark web ou em fóruns secretos. Presentemente, inúmeras famílias de código malicioso, incluindo os destinados ao roubo de credenciais de cartões de crédito e dados confidenciais, recorrem ao AceCryptor como a sua principal barreira contra a deteção.

Desafios na proteção contra deteção de malware

Para os criadores de malware, salvaguardar os seus instrumentos de ataque é um desafio constante. Jakub Kaloč, investigador da ESET, explicou que “os cryptors representam a primeira linha de defesa do malware distribuído. Enquanto os autores de ameaças conseguem criar e manter os seus próprios cryptors personalizados, muitas vezes torna-se custoso ou tecnicamente complexo manter um cryptor num estado de completa não detetabilidade. Esta necessidade de camuflagem originou uma variedade de opções de cryptor-como-serviço que incluem malware”.

O RedLine Stealer, um dos malwares mais recorrentes a utilizar o AceCryptor, é um software malicioso vendido em fóruns clandestinos com a finalidade de roubar credenciais de cartões de crédito, dados sensíveis, e até mesmo criptomoedas. Este ahente malicioso foi detetado pela primeira vez no início de 2022 e, desde então, os seus distribuidores têm recorrido ao AceCryptor.

Dada a multiplicidade de agentes maliciosos a usar o AceCryptor, o malware é distribuído de diversas formas. Segundo a telemetria da ESET, os dispositivos foram maioritariamente expostos ao malware com AceCryptor através de instaladores fraudulentos de software pirata ou emails de spam com anexos maliciosos.

Implicações do AceCryptor e Medidas de Proteção

A extensa utilização do AceCryptor implica que qualquer utilizador pode ser afetado. Devido à variedade de códigos maliciosos associados ao AceCryptor, é complicado determinar a gravidade das consequências para um utilizador comprometido. A ESET prevê que o AceCryptor continue a ser amplamente usado. Uma monitorização cuidada poderá contribuir para prevenir e identificar novas campanhas de malware com este cryptor. Ao longo de 2021 e 2022, a ESET protegeu mais de 80 mil clientes afetados por malwares cujo código estava dissimulado com AceCryptor.